Группа разведки угроз Google (GTIG) зафиксировала активизацию российских хакерских группировок, пытающихся скомпрометировать аккаунты в Signal Messenger. Основными целями атак являются украинские военные, политики, журналисты и активисты, которые могут обладать важной информацией для российских спецслужб.

Об этом говорится в отчете Google.

Как отметили в компании, вероятно, что количество кибератак возросло в связи с войной, однако эксперты предупреждают, что такие методы могут распространиться и на другие регионы и платформы, в частности WhatsApp и Telegram, которые также постоянно подвергаются подобным атакам.

"Хотя этот новый оперативный интерес, вероятно, был вызван требованиями военного времени получить доступ к конфиденциальным правительственным и военным коммуникациям в контексте повторного вторжения России в Украину, мы ожидаем, что тактика и методы, используемые для нацеливания на Signal, в ближайшее время возрастут и распространятся на дополнительные субъекты угроз и регионы за пределами украинской войны", — отметили в Google.

Тактики и методы

Также GTIG обнародовала публичное предупреждение о тактике и методах, используемых сегодня, чтобы помочь повысить осведомленность общественности и помочь общинам лучше защитить себя от подобных угроз.

- Фишинговые кампании по злоупотреблению функцией "Подключенные устройства" Signal — с помощью функции "связанные устройства" можно использовать Signal на нескольких устройствах одновременно. Так злоумышленники создают вредоносные QR-коды, которые после сканирования связывают аккаунт жертвы с инстансом Signal.

- Российский шпионский кластер UNC5792 использовал функцию привязки устройств Signal для компрометации аккаунтов, изменяя законные страницы "группового приглашения" в фишинговых кампаниях. Так, страницы направляли жертву на вредоносный URL-адрес, инициировавший привязку устройства, контролируемого злоумышленниками, к его учетной записи.

- UNC4221 активно атакует учетные записи Signal украинских военных, используя специальный фишинговый комплект, замаскированный под компоненты программы "Кропива" для артиллерийского наведения. Как и UNC5792, эта группа выдает привязку устройства по приглашению в группу Signal от доверенного контакта. Использовались различные варианты атак, в частности фишинговые сайты, которые перенаправляли жертв на поддельные инструкции по привязке устройств Signal, а также сайты с вредоносным QR-кодом, автоматически привязывающим устройство атакующих к аккаунту жертвы.

- Использование российскими и белорусскими хакерами различных методов для похищения сообщений, например, применения программы WAVESIGN, копирующей сообщения из базы данных Signal и передающей их через Rclone. Sandworm создал Android-вирус Infamous Chisel, ищущий файлы мессенджеров, в частности Signal. фсб использует PowerShell-скрипты для похищения сообщений из Signal Desktop, а белорусский UNC1151 копирует файлы Signal через командный инструмент Robocopy.

Как защититься?

- Установка блокировки экрана. Лучше использовать длинный и сложный пароль с сочетанием заглавных и строчных букв, символов и цифр.

- Установка обновления операционной системы как можно быстрее и использование последней версии приложений.

- Включить функцию Google Play Защиты.

- Регулярно проверяйте подключенные устройства на наличие неавторизованных устройств, перейдя в раздел "Подключенные устройства" в настройках программы.

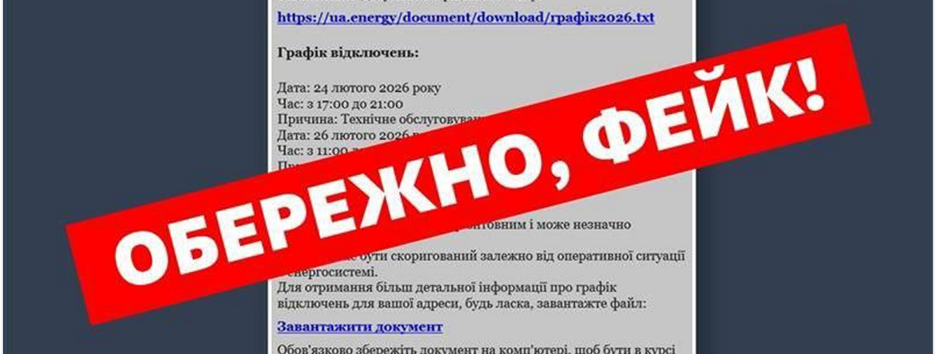

- Будьте осторожны при взаимодействии с QR-кодами и веб-ресурсами, которые якобы являются обновлениями программного обеспечения, групповыми приглашениями или другими уведомлениями, которые выглядят законными и призывают к немедленным действиям.

- Использовать двухфакторную аутентификацию.

- Пользователи iPhone могут использовать режим блокировки.

Напомним, в Минобороны Австралии заявили, что конфликт в Украине должен решаться на условиях Киева, ведь именно россия является агрессором.